Dans le guide de l’hygiène informatique, la segmentation des réseaux est un point fondamental… et pourtant encore trop souvent négligé.

Dans la réalité des entreprises, il est très difficile de maintenir à jour l’ensemble des équipements connectés au réseau. Tous ne sont pas sous contrôle direct du service informatique : certains sont anciens, d’autres ne sont plus maintenus par leur constructeur, et certains équipements sont même totalement oubliés une fois installés.

Lors des tests d’intrusion (pentests) que nous réalisons régulièrement chez nos clients, nous constatons très souvent la même chose : des failles de sécurité sur des équipements périphériques, comme les copieurs, imprimantes, systèmes de visioconférence, objets connectés ou matériels industriels. Ces équipements, bien que jugés « secondaires », sont pourtant parfaitement exploitables par un attaquant.

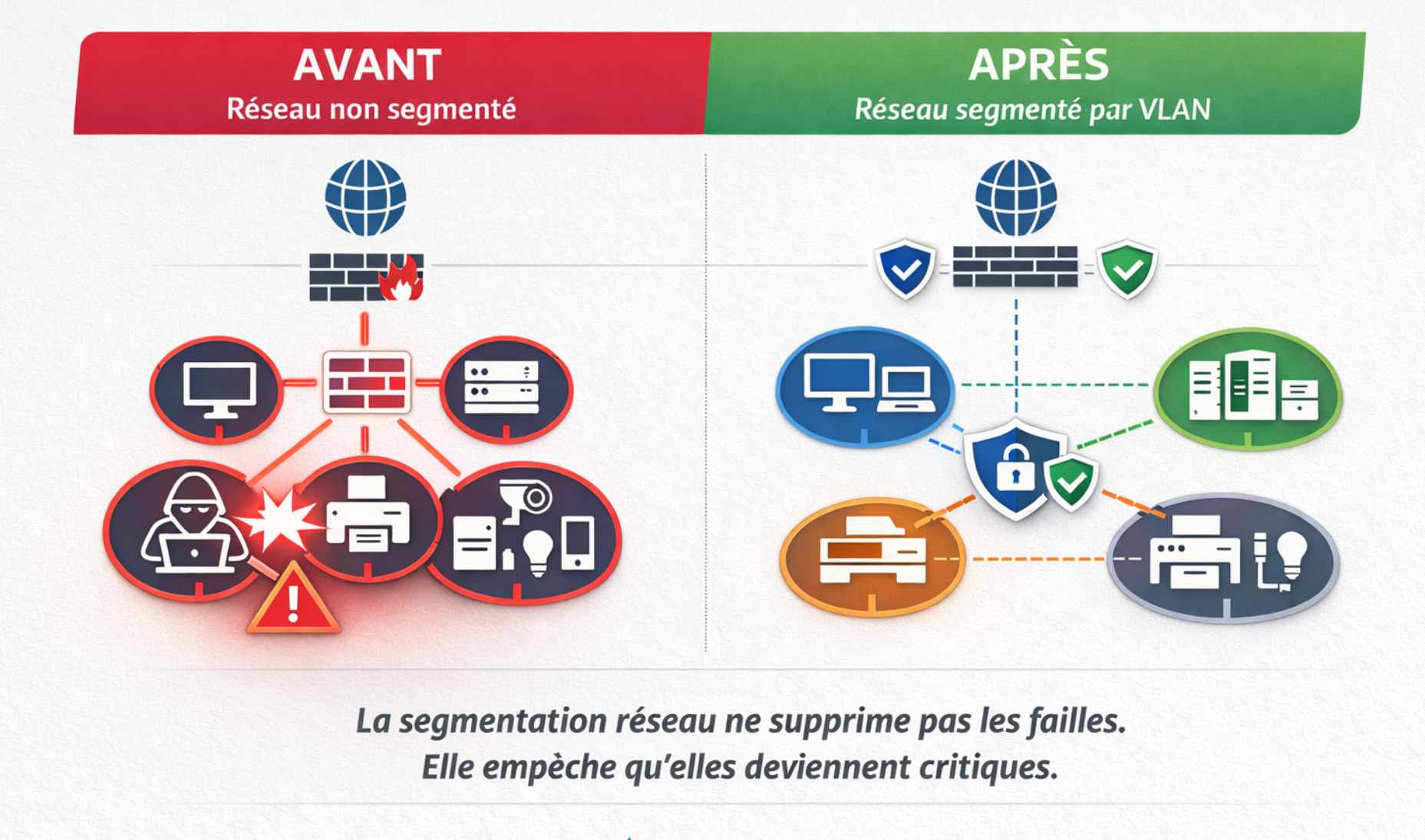

Le problème est double. D’une part, ces équipements sont rarement mis à jour, soit parce que les mises à jour n’existent plus, soit parce qu’elles sont complexes à appliquer. D’autre part, ils sont bien souvent placés sur le même réseau que les postes utilisateurs ou les serveurs, ce qui en fait une porte d’entrée idéale pour un attaquant.

Isoler pour mieux protéger :

le rôle des VLAN

Lorsqu’un équipement ne peut pas être sécurisé correctement par des mises à jour, la meilleure protection reste l’isolement réseau.

C’est ici que la segmentation par VLAN prend tout son sens.

Un VLAN (Virtual LAN) permet de séparer logiquement le réseau en plusieurs zones indépendantes, même si les équipements sont physiquement connectés aux mêmes switches. En plaçant les équipements à risque (copieurs, IoT, matériels obsolètes) dans un VLAN dédié, on limite drastiquement leur capacité à communiquer avec le reste du système d’information.

Concrètement, cela permet :

D’empêcher un attaquant de rebondir depuis un équipement vulnérable vers les postes utilisateurs ou les serveurs

De réduire la surface d’attaque globale du réseau

De contenir un incident de sécurité si un équipement est compromis

D’appliquer des règles de filtrage strictes (pare-feu, flux autorisés uniquement)

Un copieur compromis dans un VLAN isolé reste un copieur compromis… mais il ne devient plus une autoroute vers le cœur du système d’information.

Une mesure simple, efficace et recommandée

La segmentation réseau n’est pas une solution miracle, mais c’est une mesure de bon sens, fortement recommandée par les guides d’hygiène informatique et systématiquement vérifiée lors des audits de sécurité et pentests.

Elle permet d’accepter une réalité terrain — tout ne peut pas être maintenu à jour — tout en limitant les risques au maximum.

C’est une approche pragmatique, efficace, et souvent simple à mettre en œuvre lorsqu’elle est pensée dès la conception du réseau… ou lors d’une remise à plat de l’existant.